内网渗透测试 <1> 基础知识

内网基础知识

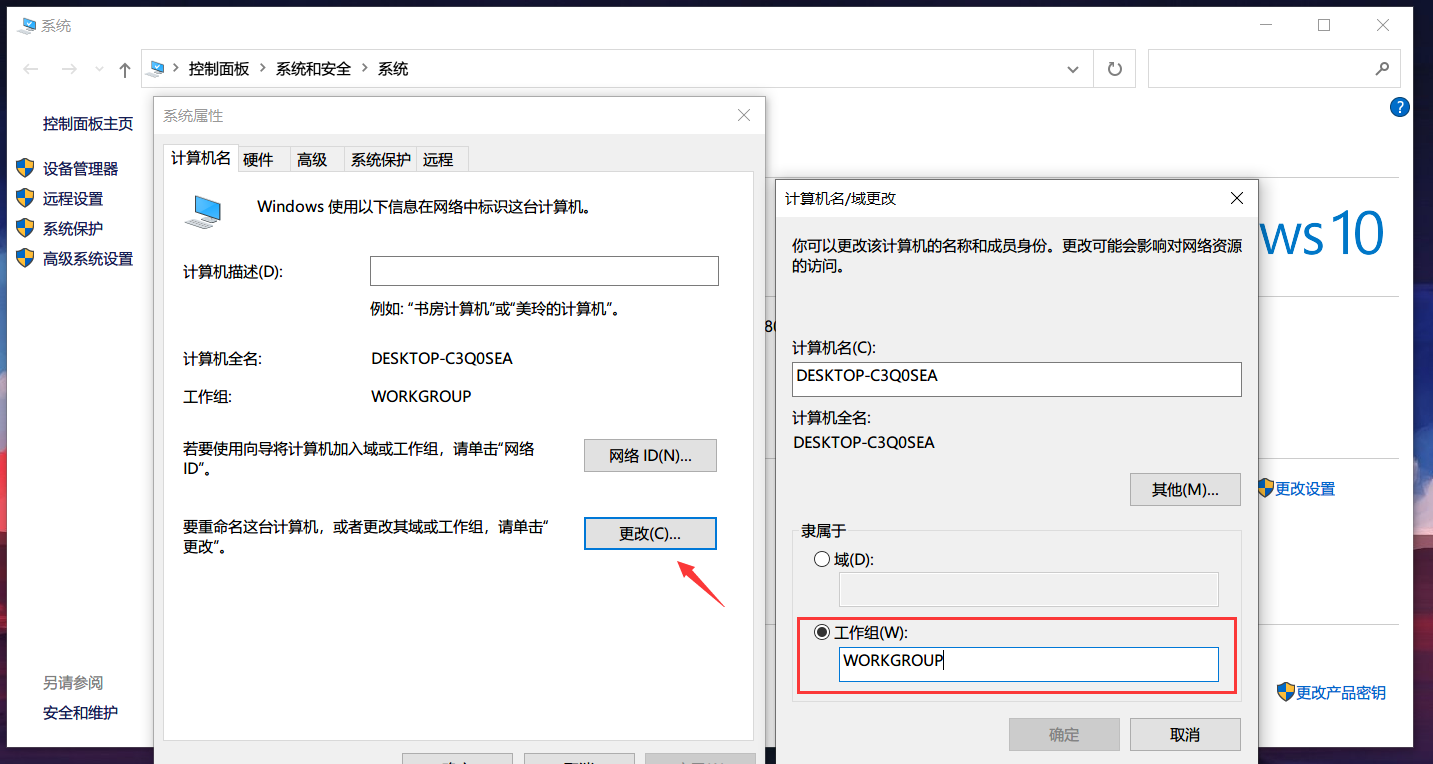

工作组

**工作组(Work Group)**是局域网中的一个概念。它是最常见最简单最普通的资源管理模式,就是将不同的电脑按功能(或部门)分别列入不同的组中,以方便管理。

工作组是一个由许多在同一物理地点,而且被相同的局域网连接起来的用户组成的小组。相应地,一个工作组也可以是遍布一个机构的,但却被同一网络连接的用户构成的逻辑小组。在以上两种情况下,在工作组中的用户都可以以预定义的方式,共享文档、应用程序、电子函件和系统资源。

工作组没有集中管理的作用,工作组中所有的计算机都是对等的。

域

域(Domain)是一个具有安全边界的计算机集合(安全边界指:在两个域中,一个域中的用户无法访问另一个域中的资源),可以简单把域理解为升级版的工作组。

**域控(Domain Controller,DC)**是域中一台类似管理服务器的机器,负责所有连接计算机和用户的验证工作,是整个域的通信枢纽,域内所有用来验证身份的账户和密码 Hash 都保存在域控制器上。

域环境

单域

在一个域中,一般要有至少两台域服务器,一台作为 DC,另一台作为备份 DC,活动目录的数据库(包括用户的账户信息)存储在 DC 中。

父域和子域

出于管理及其他需求,一般需要在网络中划分多个域,第一个域成为父域,各分部的域成为子域。划分子域便于节约信息交互花费时间、节约带宽以及细化安全策略等。

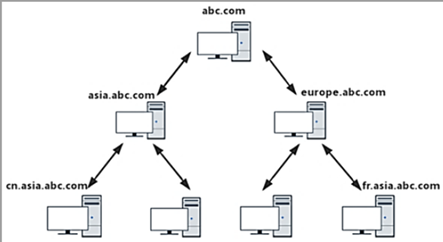

域树

**域树(Tree)**是多个域通过建立信任关系组成的集合。一个域管理员只能管理本域,不能访问和管理其他域。建立信任关系(Trust Relation)可连接不同域,实现相互访问。域树中的父域和子域,不但可以按照需要实现相互管理,还可以实现跨网络分配文件、打印机等设备及资源,从而在不同域间实现网络资源的共享与管理、通信及数据传输。

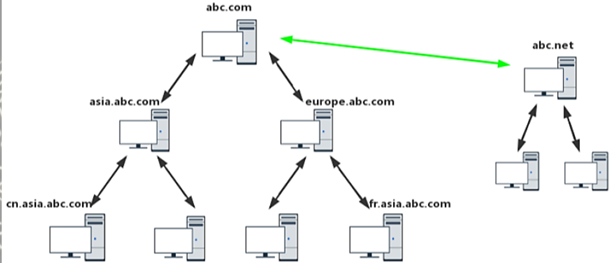

域林

**域森林(Forest)**是指多个域树通过建立信任关系组成的集合。通过域树之间的信任关系,可以管理和使用整个域森林中的资源,并保留被兼并域树自身原有的特性。

域名服务器

**域名服务器(Domain Name Server, DNS)**是指用来实现域名(Domain Name)和与之对应的 IP 地址(IP Address)转换的服务器。域中的计算机是使用 DNS 来定位域控制器、服务器及其他计算机、网络服务的,所以域的名字就是 DNS 域的名字。内网渗透中,大多是通过寻找 DNS 服务器来确定域控制器的位置(域控制器与 DNS 服务器通常配置在同一台机器上)。

活动目录

活动目录(Active Directory,AD) 是指域环境中提供目录服务的组件。

目录用于存储网络对象(例如用户、组、计算机、共享资源、打印机和联系人等)的信息,目录服务指帮用户快速、准确地从目录中找出其所需要的信息的服务。活动目录实现了目录服务,为企业提供了网络环境中集中式管理机制。

活动目录主要提供以下功能:账户、软件、环境集中管理,安全性增强及更可靠更短的宕机时间。

- 域控制器域活动目录 -

如果网路规模较大,就要把网络中的众多对象分门别类、井然有序地存放在一个大仓库中,并将检索信息整理好,以便查找、管理和使用这些对象(资源),这个拥有层次数据库就是活动目录数据库,简称 AD 库。

如果内网中的一台机器安装了活动目录 AD,它就变成了域控制器 DC(用于存储活动目录数据库的计算机)。

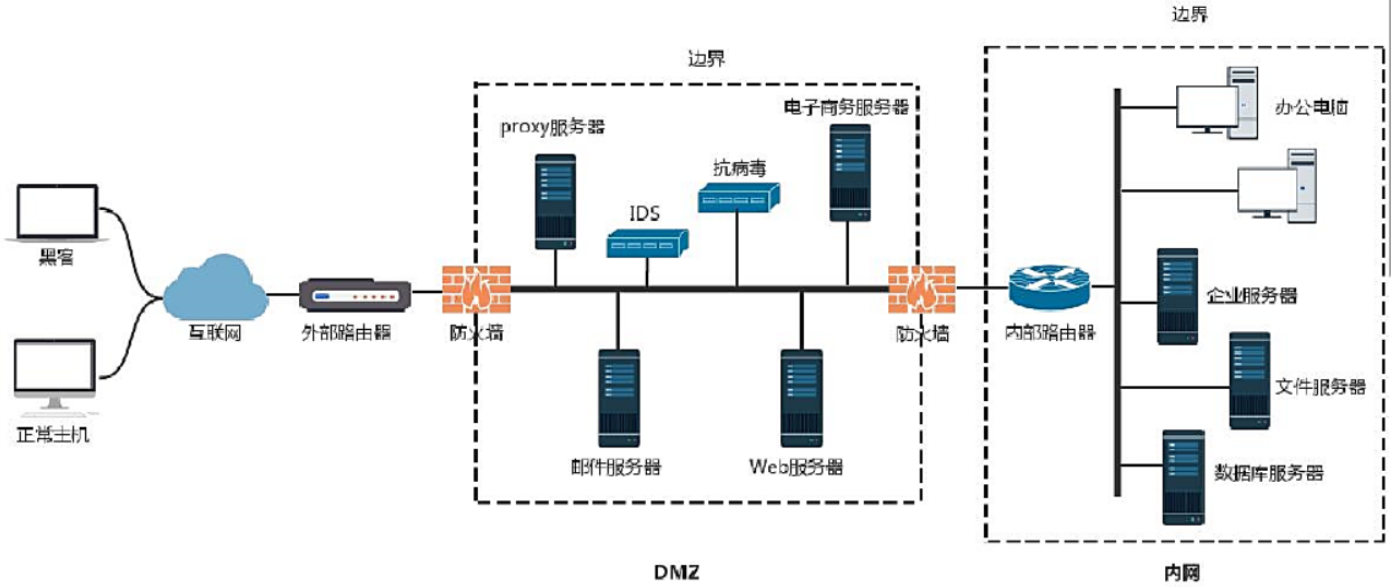

安全域的划分

划分安全域的目的是将同一组安全等级相同的计算机划入同一个网段中,该网段中的计算机拥有相同的网络边界,并通过在网络边界上部署防火墙实现对其他域的网络访问控制策略(NACL),从而对允许哪些 IP 访问该域、允许该域访问哪些 IP 地址和网段进行设置。这些措施,将使得网络风险最小化,当攻击发生时,可以尽可能地将威胁隔离,从而降低对域内计算机的影响。

边界网络(Demilitarized Zone,DMZ) 是为了解决安装防火墙后外部网络的访问用户不能访问内部网络服务器的问题,而设立的一个非安全系统与安全系统之间的缓冲区。为一种网络架构的布置方案,常用的架设方案是在不信任的外部网络和可信任的内部网络外,创建一个面向外部网络的物理或逻辑子网,该子网能设置用于对外部网络的服务器主机。

一般而言,DMZ 区会有以下特点:

-

提供服务给外界访问

-

区内 Server 不包含任何机密数据

一般 DMZ 非军事区定义访问策略如下,以实现屏障功能:

- 内网可以访问 DMZ、外网

- 外网不能访问内网、可以访问 DMZ

- DMZ 不能访问内网、DMZ 不能访何外网

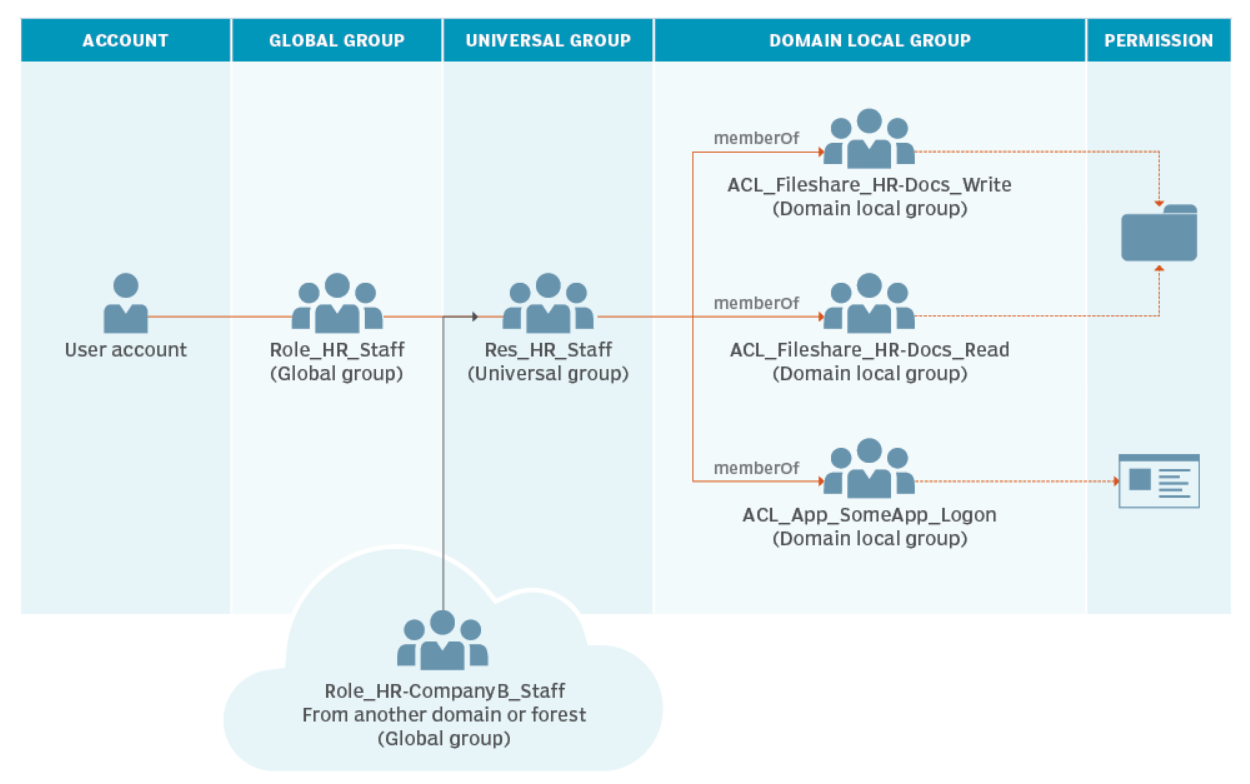

域内权限解读

域本地组:用于分配权限,用通用组或全局组加入。域本地组的成员可以来自所有域的用户和组,但其作用域只能是当前域。-> 来自于全林,作用于本域。

通用组:用于组织多域的用户,将多个域的用户加入到通用组。通用组的成员可以来自所有域的用户和组,可在林中任何域中指派权限。-> 来自于全林,作用于全林。

全局组:用于组织一个域内的用户,将同一域内的用户加入全局组。全局组的成员只能来自当前域的用户和组,而作用域可以是所有的域。-> 来自于本域,作用于全林。

域本地组中的权限:

Administrators(管理员组)- 最重要的权限

Remote Desktop Users(远程登录组)

Print Operators(打印机操作员组)

Account Operators(帐号操作员组)

Server Operaters(服务器操作员组)

Backup Operators(备份操作员组)

全局组、通用组的一些权限:

Domain Admins(域管理员组)— 最重要的权限,一般来说域渗透是看重这个

Enterprise Admins(企业系统管理员组)— 最重要的权限,其次是去看重这个权限

Schema Admins(架构管理员组)— 最重要的权限

Domain Users(域用户组)

A-G-DL-P 策略

A-G-DL-P 策略是指将用户账号添加到全局组中,将全局组添加到域本地组中,然后为域本地分配资源权限。按照 A-G-DL-P 策略对用户进行组织和管理会更容易。

- A 表示用户账号(Account)

- G 表示全局组(Global Group)

- U 表示通用组(Universal Group)

- DL 表示域本地租(Domain Local Group)

- P 表示资源权限(Permission,许可)

域环境搭建

Windows 10 + VMWare Workstation 15 Pro + Host Only

-

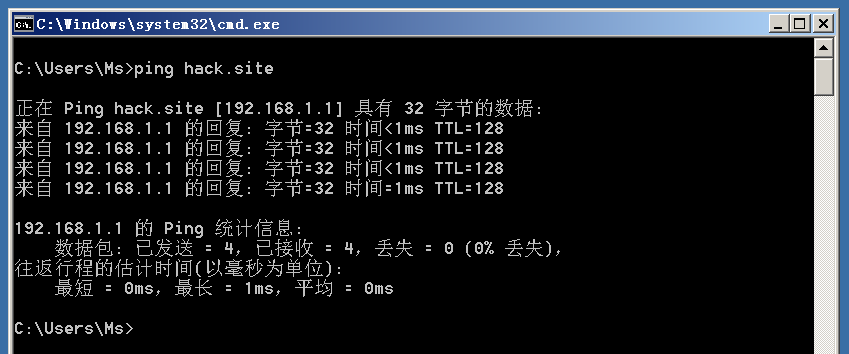

DC: Windows Server 2012 R2: 192.168.1.1

-

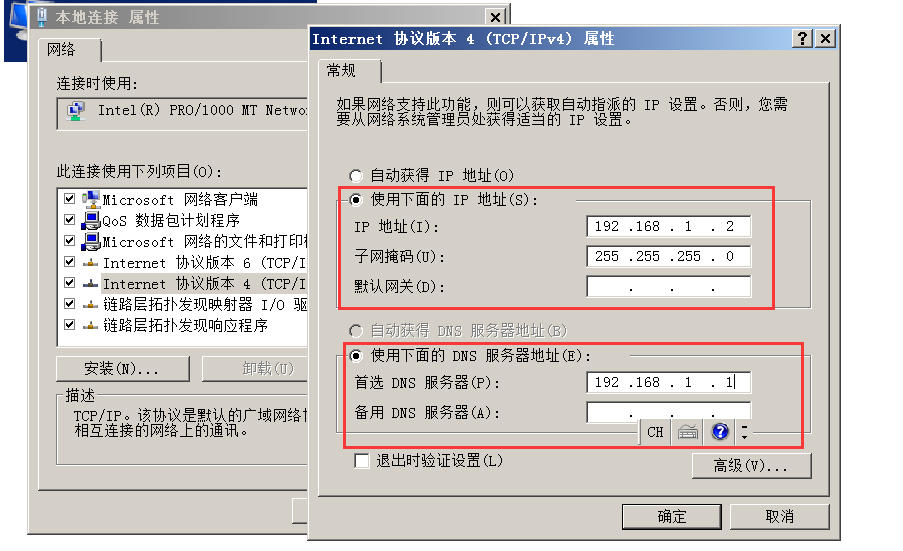

Windows Server 2008 R2:192.168.1.2

-

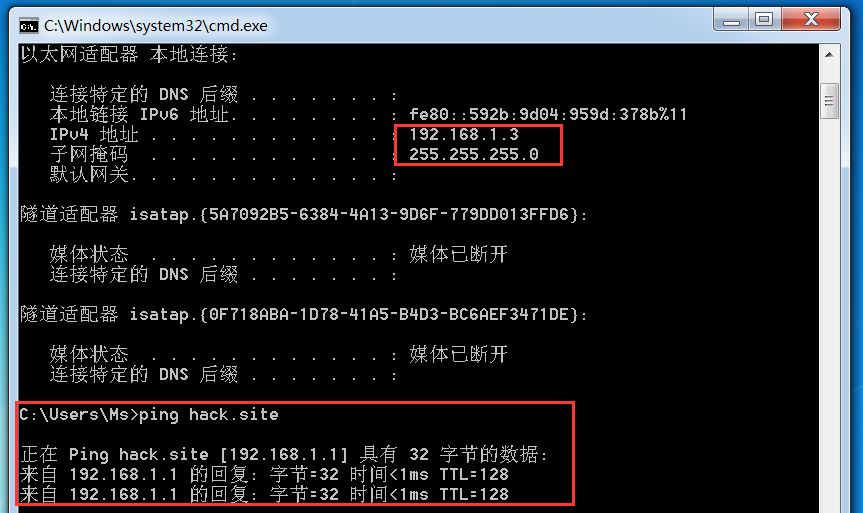

Windows 7: 192.168.1.3

- 网络适配器模式 -

1.桥接模式

在桥接网络中,虚拟机是一台独立的机器,虚拟机和主机好比插在同一台交换机上的两台计算机。如果主机连接开启了 DHCP 服务的(无线)路由器,虚拟机就能够自动获取 IP 地址。如果局域网内没有能提供 DHCP 服务的设备,就需要手动配置 IP 地址。只要 IP 地址在同一个网段内,局域网内所有同网段的计算机就能互相访问。

2.NAT 模式

NAT(Network Address Translator) 表示网络地址转换,虚拟机通过与物理机的连接来访问网络。虚拟机能够访问主机所在局域网内所有同网段的主机,除了主机,局域网内其他的计算机都无法访问虚拟机(因为不能再网络中共享资源)。

3.Host-Only 模式

Host-Only 虚拟网络是最私密和最严格的网络配置,虚拟机处于一个独立的网段中,与 NAT 模式比较可以发现,在 Host-only 模式下的虚拟机是无法上网的。但是,在 Host-only 模式下可以通过 Windows 提供的连接共享功能实现贡献上网,主机能和所有虚拟机互访(就像在一个局域网内一样实现文件共享等功能)。如果没有开启 Windows 的连接共享功能,那么除了主机,虚拟机与主机所在的局域网内所有其他计算机都无法互访。

Windows Server 2012 R2

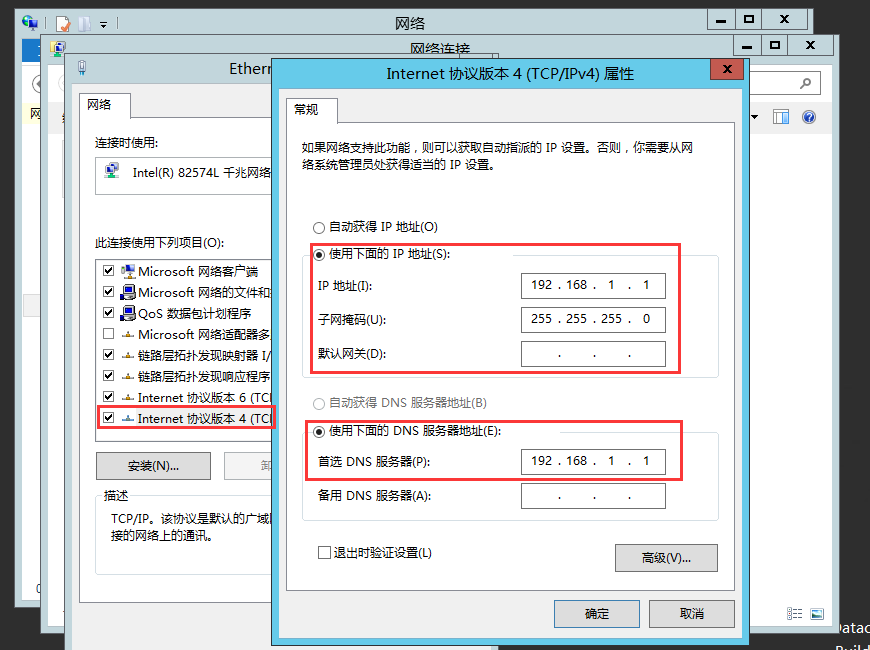

- 设置服务器 IP 地址为 192.168.1.1 ,子网掩码为 255.255.255.0,DNS 指向本机地址。

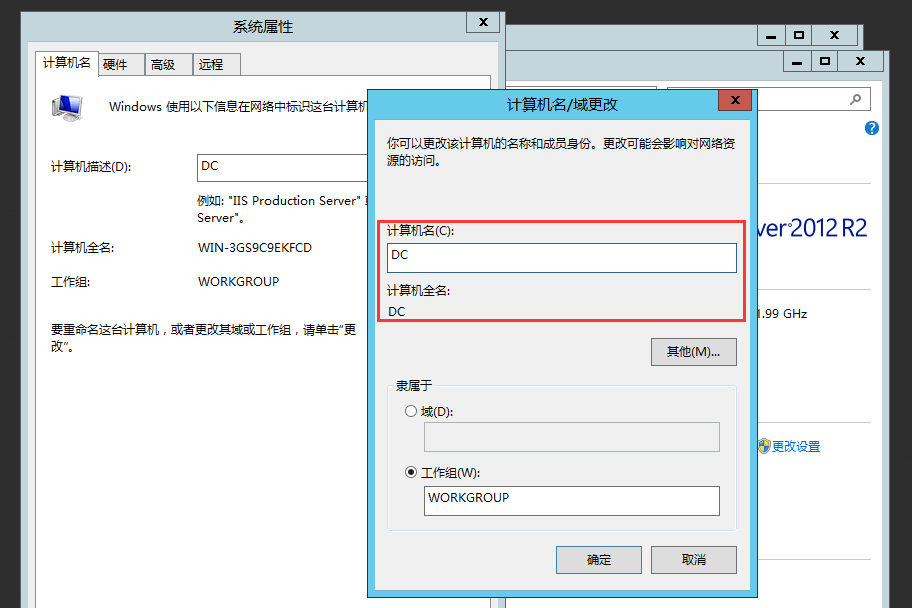

- 更改计算机名

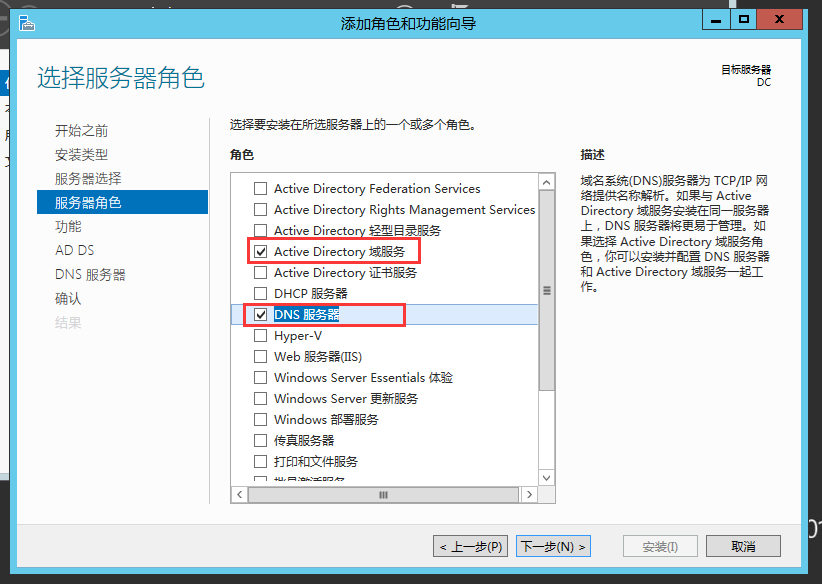

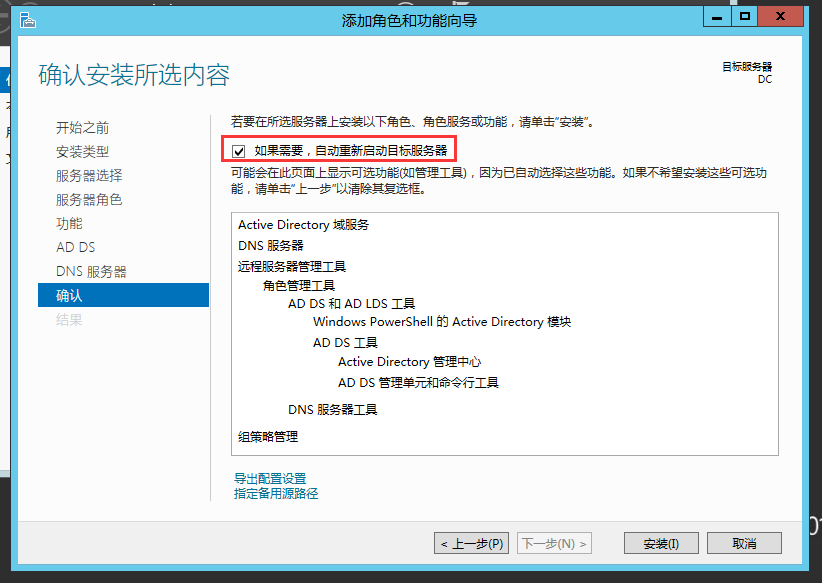

- 安装域控制器和 DNS 服务

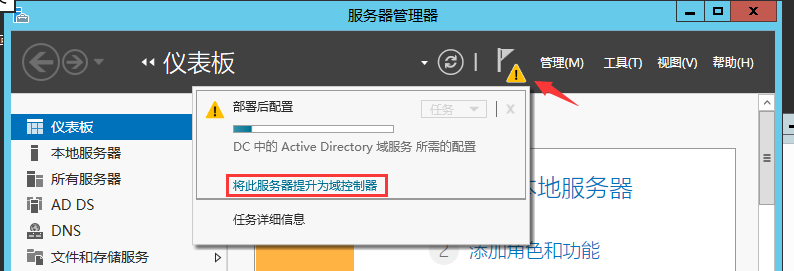

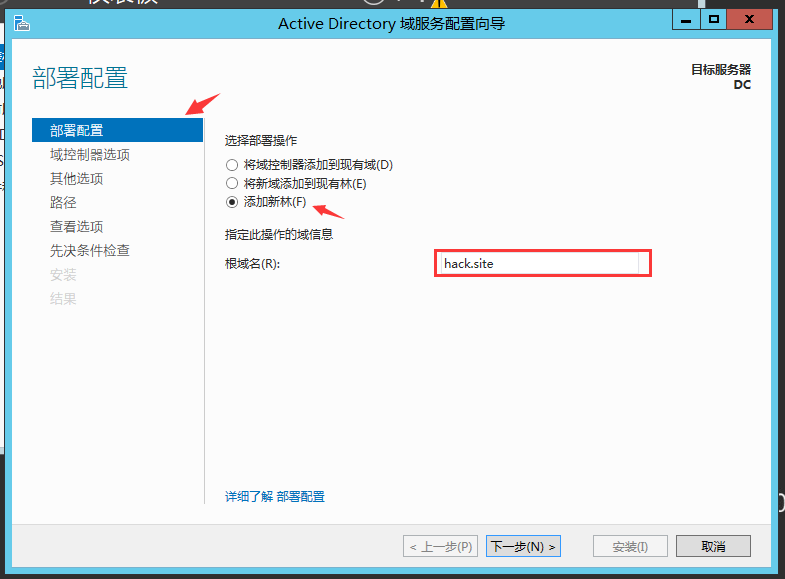

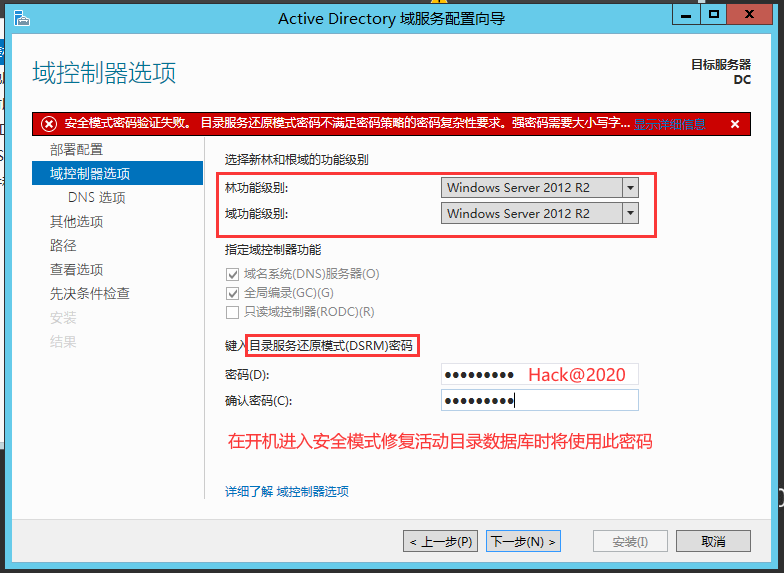

- 升级为域控制器

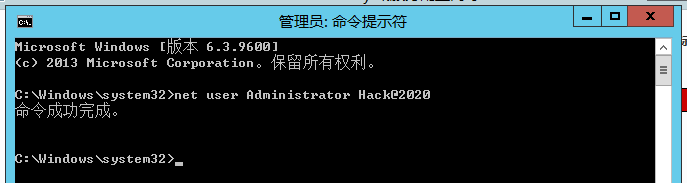

修改 Administrator 密码符合安全检查标准。

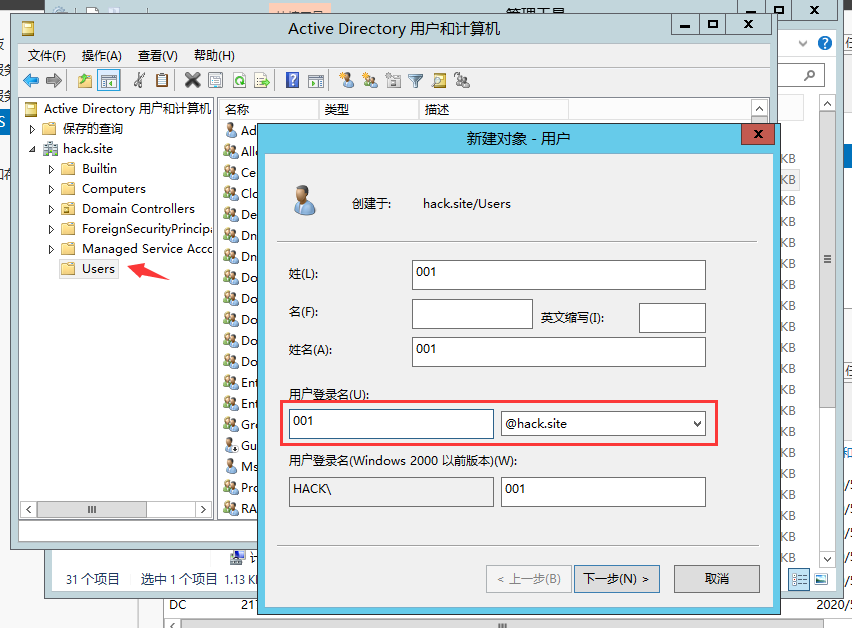

- 创建 Active Directory 用户

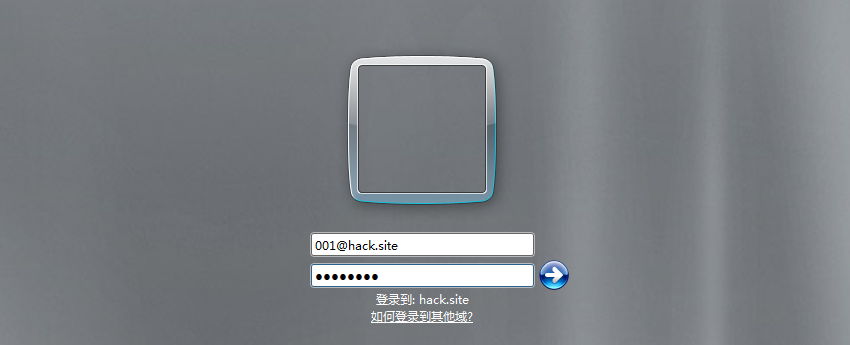

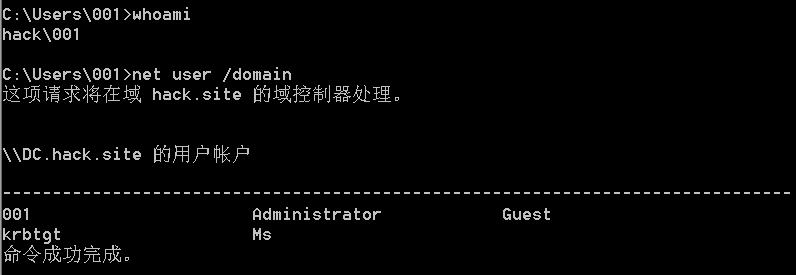

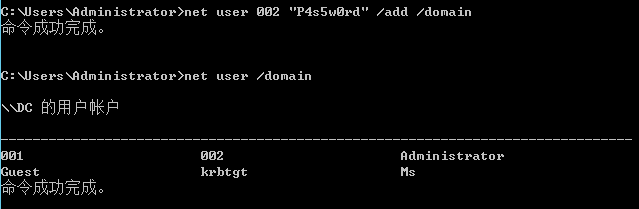

用户名 001 ,密码 P4s5w0rd。

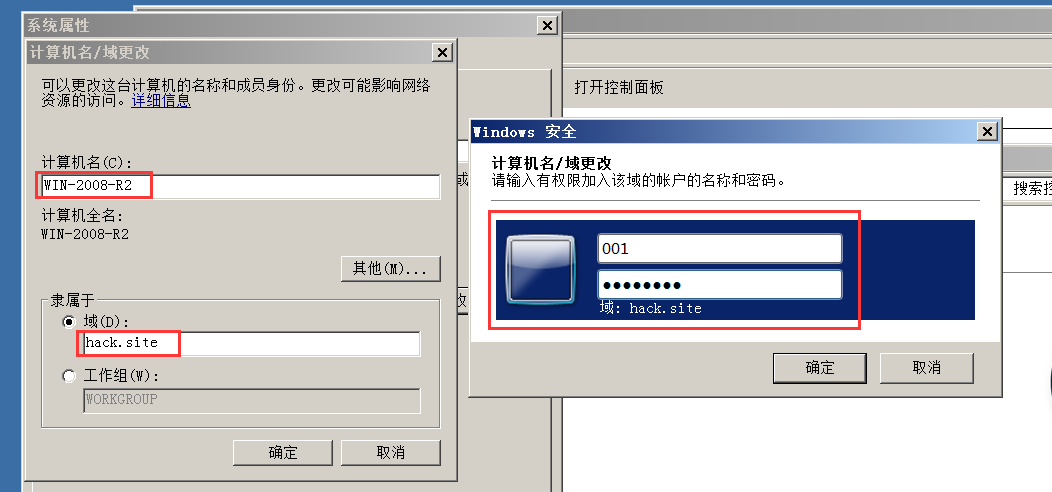

Windows Server 2008 R2

Windows 7

设置同 Windows Server 2008 R2,加入 hack.site 域。

域相关命令操作

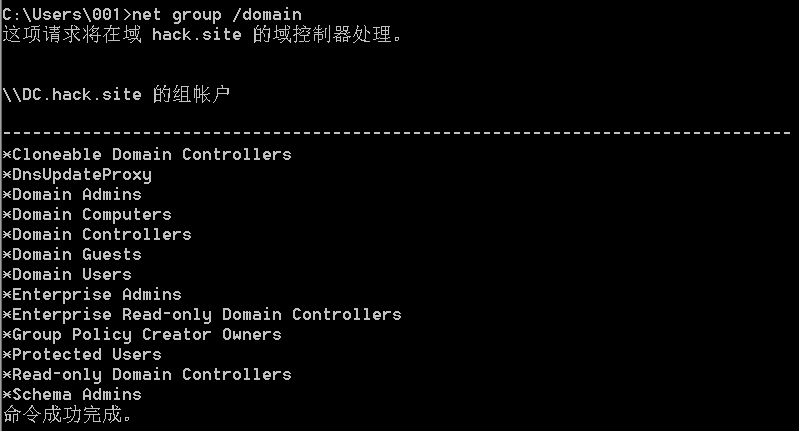

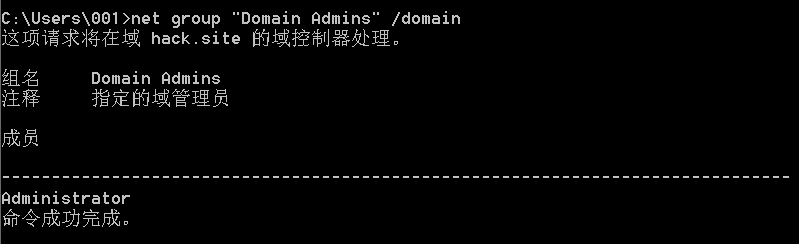

net user /domain #查看域中用户

net group /domain #查看域组名称

net user 002 "P4s5w0rd" /add /domain #添加普通域用户

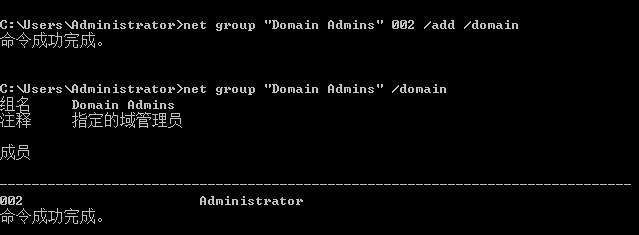

net group "Domain Admins" 002 /add /domain #普通域用户提升为域管理员

- 参考 -

[1] 《内网安全攻防:渗透测试实战指南》